Techniques de numérisation

Afin de mieux comprendre le fonctionnement d'un antivirus, il faut nécessairement connaître les composants qui le caractérisent, c'est-à-dire les modules d'analyse qui constituent son « bouclier défensif ».

Analyse en temps réel

La forme de analyse en temps réel (aussi appelé Sur accès) est le composant de l'antivirus qui démarre avec le système d'exploitation, est placé dans la mémoire RAM et analyse en temps réel toute action effectuée sur l'ordinateur. A chaque exécution, déplacement, création ou modification d'un fichier (même de manière "invisible", par exemple lors de la simple ouverture d'un programme), le module analyse en temps réel chaque fichier utilisé dans le processus (fichiers binaires, DLL etc.) à la recherche d'un fichier malveillant ou suspect. Lorsque "l'alarme est déclenchée", le module se charge de bloquer toute action du fichier et de le "neutraliser", en le déplaçant vers une zone protégée, située à l'intérieur des dossiers antivirus (cette zone protégée est généralement appelée quarantaine o panier).

Ce module est donc un composant fondamental de l'antivirus : il est, sans surprise, présent sur la plupart des programmes conçus à cet effet. Grâce au contrôle sur accès, il est en effet possible de bloquer une infection dans l'œuf, empêchant les virus de modifier le comportement du système et d'endommager les fichiers personnels.

Évidemment, ce module ce n'est pas infaillible: si le virus est bien caché à l'intérieur de fichiers légitimes ou non présent dans la "liste" spéciale en possession de l'antivirus (sur laquelle nous reviendrons plus tard), il pourrait échapper à ce contrôle, devenant presque totalement invisible. De nombreux virus, en effet, peuvent être activés à distance ou après un certain temps, échappant ainsi au contrôle de l'analyse en temps réel et générant par conséquent une infection plus importante.

Un module d'analyse en temps réel doit être suffisamment léger et discret lors de son action : si ce n'était pas le cas, les performances de l'ordinateur diminueraient sensiblement après toute opération initiée par l'utilisateur (même la simple ouverture d'un fichier ou d'un dossier, par exemple).

Analyse à la demande

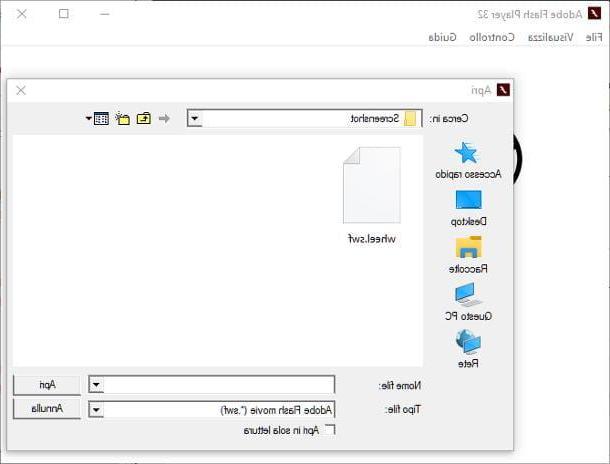

La forme de analyse à la demande (aussi appelé À la demande) est le composant de l'antivirus qui analyse, un par un, tous les fichiers présents dans le système ou dans le dossier indiqué. Par rapport au module de numérisation en temps réel, il adopte un système beaucoup plus précis et efficace, et nécessite une plus grande quantité de ressources : dans le passé, il n'était pas rare de devoir interrompre votre travail lors du démarrage d'une analyse à la demande, car le disque dur et le processeur étaient complètement occupés à effectuer cette tâche.

En raison de cette forte demande de ressources, ce module ne peut être démarré que sur demande, en cliquant sur un bouton spécifique dans l'interface antivirus, ou en appelant la fonctionnalité associée à partir du menu contextuel des fichiers enregistrés dans le système.

L'analyse à la demande peut également être programmée, afin que vous puissiez la réaliser lorsque votre ordinateur ne sera pas utilisé pour d'autres tâches.

Personnellement, je vous recommande de planifier une analyse complète du système au moins une fois par mois, en fixant un jour et/ou une heure où vous êtes sûr de ne pas être présent au PC (mieux vaut laisser l'ordinateur allumé à cet effet, pour ne pas avoir à le reporter au premier démarrage utile).

Analyse en nuage

Récemment, un nouveau module a été ajouté aux composants antivirus pour prendre en charge ceux à l'accès et à la demande : le analyse basée sur le cloud. Lorsque ce composant est actif, toutes les données des fichiers analysés par l'antivirus sont envoyé sur Internet à un réseau de serveurs interconnectés, afin de pouvoir bénéficier d'une puissance de calcul beaucoup plus élevée : les serveurs peuvent ainsi scanner les données du fichier (ou l'intégralité du fichier s'il est relativement petit) et fournir un réponse immédiate à l'antivirus, qui peut ainsi le supprimer (dans le cas d'un virus) ou "le laisser passer" (dans le cas d'un fichier légitime).

Cette approche présente deux avantages majeurs : tout d'abord, l'analyse a lieu sur plusieurs moteurs en même temps, ce qui réduit drastiquement le risque de faux négatifs (ou faux positifs) ; Deuxièmement, les ressources de votre ordinateur ne sont pas affectées à l'analyse, qui se fait exclusivement sur Internet.

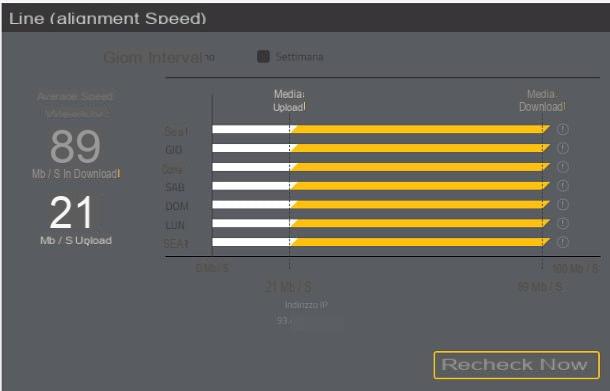

Cependant, le système d'analyse en nuage nécessite un accès Internet constant, car les serveurs d'analyse doivent toujours être disponibles. Afin d'éviter la saturation de la bande passante Internet (problème très fréquent surtout si vous disposez d'une connexion peu rapide), ce composant n'intervient généralement que pour scans à la demande et/ou pour les dossiers classés « suspects ». En l'absence de connexion Internet, le composant cloud ne fonctionne pas, l'antivirus doit donc utiliser les outils mis à disposition "hors ligne" afin de bloquer les menaces potentielles.

Méthodes d'analyse

Après avoir analysé les modules d'analyse caractéristiques des antivirus modernes, il est temps de comprendre quels sont les outils que ces logiciels utilisent pour pouvoir comprendre si un fichier est nuisible ou non.

Pour comprendre cette différence, imaginez un barrage routier : les techniques de balayage pourraient être les flics, tandis que vous pouvez voir les méthodes d'analyse telles que les outils utilisés pour détecter les infractions, tels que les radars, les éthylotests, etc.

Méthode basée sur les signatures

La méthode la plus simple et la plus rapide utilisée par les antivirus pour détecter les menaces implique l'utilisation d'une série de « listes spéciales » contenant les signatures o définitions virus connus : ces derniers sont des caractéristiques spécifiques des cybermenaces, telles que comportements connus, précis séquences de bits dans des fichiers infectés ou codes de hachage. Ces archives sont interrogées chaque fois qu'un fichier est analysé par les modules d'analyse à la demande et à l'accès.

Les listes de signatures/définitions sont également mises à jour régulièrement par tous les fabricants d'antivirus, afin de pouvoir « attraper » (dans les plus brefs délais) toute nouvelle menace reconnue. Malheureusement, cette méthode est cependant inefficace pour les virus mis en circulation quelques jours ou quelques heures après l'analyse : comme il n'y a pas de signature connue, l'antivirus pourrait laisser passer une menace sans déclencher l'alarme (menaces à 0 jours).

Pour revenir à notre exemple sur les autorités, vous pouvez considérer les signatures / définitions comme des photos d'identité utilisées par les flics pour pouvoir identifier immédiatement les délinquants recherchés. Si un criminel a changé ses caractéristiques, ou n'a pas encore été pris en flagrant délit (il n'a donc pas de photo d'identité associée à son identité), il peut facilement échapper au contrôle même de la patrouille la plus attentive.

Méthode basée sur des heuristiques

Si la signature d'un virus n'est pas présente dans l'archive appropriée, il peut être bloqué à l'aide d'un composant particulier de l'antivirus, à savoir le module heuristique. Ce module traite pour arrêter les fichiers suspects (mais non bloqués par des signatures) et surveiller leur comportement: si les fichiers suivent schémas reconnus comme hautement suspects ou dangereux, ils sont immédiatement bloqués et placés en quarantaine, dans l'attente d'investigations complémentaires (ie l'arrivée de signatures sur le caractère malveillant du fichier).

Grâce à ce module, l'ordinateur peut se défendre contre de nouvelles menaces. D'un autre côté, cependant, le sensibilité heuristique joue un rôle clé dans son succès : un module trop strict peut bloquer même des fichiers parfaitement légitimes, tandis qu'un module trop permissif peut laisser passer les virus sans intervenir du tout.

Pour en revenir à l'exemple d'autorité, vous pouvez comparer l'heuristique à la vérification complète effectuée par les flics lorsqu'une voiture suspecte passe lors d'un barrage routier. Même si la personne arrêtée n'est pas recherchée, mais semble agitée, agitée, craint des contrôles dans la voiture ou sur sa personne, il est facile de supposer qu'elle cache quelque chose !

Méthodes basées sur le cloud

De nombreux outils modernes, afin de bloquer les virus, impliquent l'utilisation d'Internet : des techniques telles queanalyse de télémétrie,heuristique « essaim » (basé sur les comportements enregistrés par d'autres utilisateurs utilisant le même antivirus et rencontrant le même fichier) et le data mining ils aident à arrêter même les menaces les plus dangereuses, celles menées par les virus polymorphes, c'est-à-dire capables de changer d'identité (donc propre sur chaque PC infecté), et par les ransomwares (capables de se cacher dans des fichiers insoupçonnés).

Vous pouvez comparer des méthodes d'analyse basées sur le cloud telles que l'assistance « extérieure » offerte aux flics lors d'une grande chasse à l'homme : hélicoptères, communications radio et chiens de garde.

bac à sable

Un autre outil populaire disponible dans les antivirus modernes est le soi-disant tas de sable: il prévoit la création d'un espace isolé, ne communiquant pas avec l'extérieur, dans lequel tous les fichiers système requis lors du démarrage d'un programme suspect sont virtualisés ou un exécutable.

Si l'exécutable s'avère être un virus, il ne peut infecter que la partie du système virtualisé dans le bac à sable, sans endommager le système d'exploitation réel.

Grâce au bac à sable, vous pouvez éviter un grand nombre d'infections : si la solution de votre choix en comporte, veillez à inclure tous les nouveaux programmes téléchargés, ou ceux qui peuvent représenter des vecteurs de menaces importants (ex. navigateur et Client de messagerie).

Importance des mises à jour

Comme vous pouvez facilement le deviner, à ce stade, mettre constamment à jour l'antivirus c'est le seul moyen de toujours maintenir haute la barrière de sécurité offerte par le logiciel. Les mises à jour, en effet, incluent souvent le téléchargement de nouvelles signatures et l'amélioration des modules intégrés à l'antivirus.

A ce jour, presque tous les antivirus sont programmés pour télécharger les mises à jour dès qu'elles sont disponibles : pour ceux basés principalement sur le nuage, la mise à jour est en revanche constante et en temps réel, puisque les bases de données sont synchronisées dès qu'une seule signature est ajoutée. Vous ne le croirez pas, mais cette opération peut aussi se produire plusieurs fois en une minute !

Le manque de mises à jour, en revanche, pourrait rendre les fonctions de protection intégrées dans le logiciel antivirus totalement inutiles : les fichiers malveillants les plus récents, dans ce cas, pourraient agir sans être perturbés et endommager le système d'exploitation et les données qui y sont stockées. En fait, ce serait comme n'avoir aucune protection !

En règle générale, vous pouvez ajuster la fréquence des mises à jour automatiques à partir de panneau des paramètres antivirus : assurez-vous d'abord que ceux-ci sont actifs et prenez soin de régler l'intervalle de vérification/téléchargement sur un temps très faible (une heure ou moins).

Pour les solutions intégrées aux systèmes d'exploitation, telles que Windows Defender, vous pouvez télécharger manuellement les mises à jour à partir des paramètres système : sur fenêtres 10, par exemple, il faut aller dans le menu Démarrer et cliquez sur le bouton en forme de ingranaggio, situé à gauche, pour ouvrir la fenêtre réglages.

Ensuite, vous devez cliquer sur le bouton Mise à jour et sécurité, rendez-vous dans la rubrique dédiée à Windows Update et cliquez sur le bouton Rechercher des mises à jour.

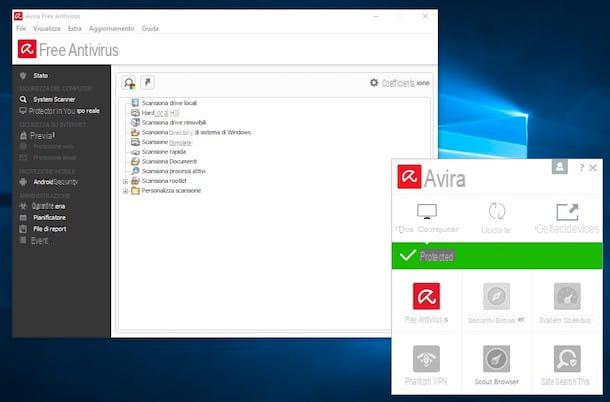

Le meilleur antivirus

Laisse moi deviner : maintenant que tu comprends comment fonctionne l'antivirus et que vous avez des idées claires sur vos besoins, vous aimeriez jeter un œil à ce que propose la scène informatique pour choisir celui qui convient le mieux à votre cas ? Pas de problème, je pense vraiment que je peux vous aider.

Il existe tellement de logiciels de sécurité de ce type, chacun avec ses propres caractéristiques : gratuit, payant, équipé de modules d'analyse en temps réel, prêt pour les analyses à la demande uniquement, basé sur le cloud, etc. Si vous utilisez le système d'exploitation Windows, par exemple, je vous propose de lire mon guide du meilleur antivirus pour Windows 10, également valable pour toutes les autres versions du système d'exploitation, dans lequel j'expliquais comment comparer les différents produits gratuits et comment choisissez celui qui vous convient.

Si en revanche vous avez besoin d'une solution efficace, personnalisable et dotée d'un grand nombre de modules, je vous recommande de vous orienter vers un antivirus payant.

Quant aux solutions de sécurité conçues pour les smartphones et les tablettes avec un système d'exploitation Android, vous pouvez consulter mon guide du meilleur antivirus pour Android, dans lequel j'ai répertorié les meilleures applications conçues pour préserver l'intégrité des appareils.

en ce qui concerne MacOS e iOSCependant, je n'ai pas grand-chose à vous dire : ces systèmes d'exploitation ont des protections de sécurité intégrées extrêmement efficaces, donc, en règle générale, ils ne nécessitent pas la présence d'une solution antivirus spécifique.

Si toutefois vous avez contourné ces protections pour une raison ou une autre ou que vous jugez toujours indispensable de disposer d'un antivirus, vous pouvez consulter mes tutoriels dédiés à l'antivirus pour Mac et à la suppression de virus sur iPhone, dans lesquels j'ai traité le sujet « sécurité » avec une multitude de détails.

Comment fonctionne l'antivirus